36.2 입력 값을 문자열 포인터에 저장하기

배열 형태의 문자열에 사용자의 입력 값을 저장해보았으니 이번에는 문자열 포인터에 사용자의 입력 값을 저장해보겠습니다.

먼저 다음 내용을 소스 코드 편집 창에 입력한 뒤 F5 키를 눌러서 디버깅 모드로 실행해보세요.

scanf_string_pointer_error.c

#define _CRT_SECURE_NO_WARNINGS // scanf 보안 경고로 인한 컴파일 에러 방지 #include <stdio.h> int main() { char *s1 = "Hello"; // 문자열 포인터를 선언하고 문자열 할당 printf("문자열을 입력하세요: "); scanf("%s", s1); // 실행 에러 printf("%s\n", s1); return 0; }

프로그램이 실행되었다면 Hello를 입력하고 엔터 키를 누르세요.

실행 결과

문자열을 입력하세요: Hello (입력)

0xC0000005: 0x013A585D 위치를 기록하는 동안 액세스 위반이 발생했습니다.

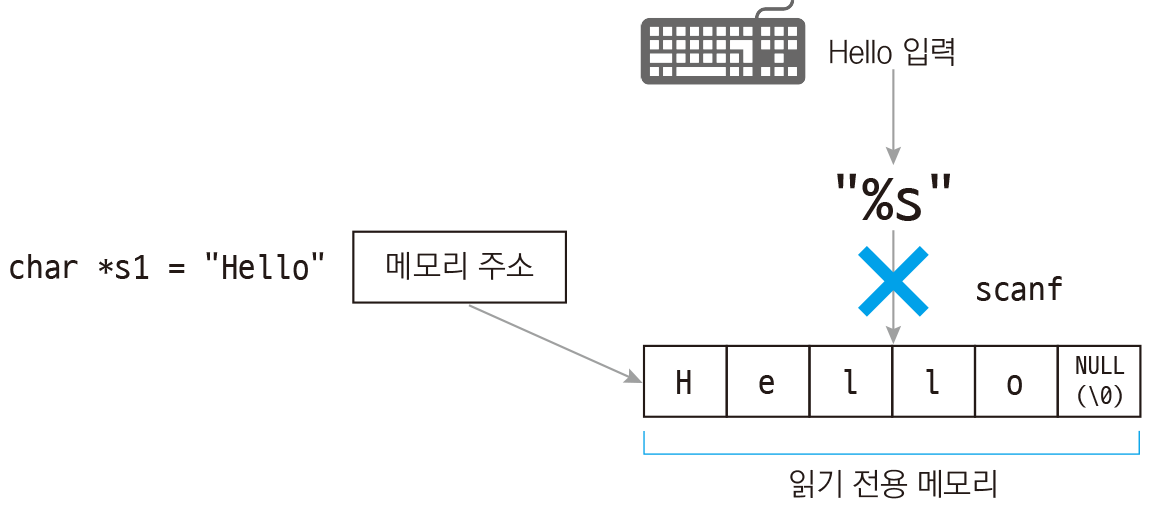

char *s1 = "Hello";와 같이 문자열 포인터를 선언한 뒤 scanf 함수로 입력 값을 문자열 포인터에 저장했습니다. 얼핏 보면 저장이 될 것 같지만 실행을 해보면 에러가 발생합니다. 왜냐하면 s1에 저장된 메모리 주소는 읽기만 할 수 있고, 쓰기가 막혀있기 때문입니다. 따라서 s1과 같이 문자열 리터럴의 주소가 할당된 포인터는 scanf 함수에서 사용할 수 없습니다.

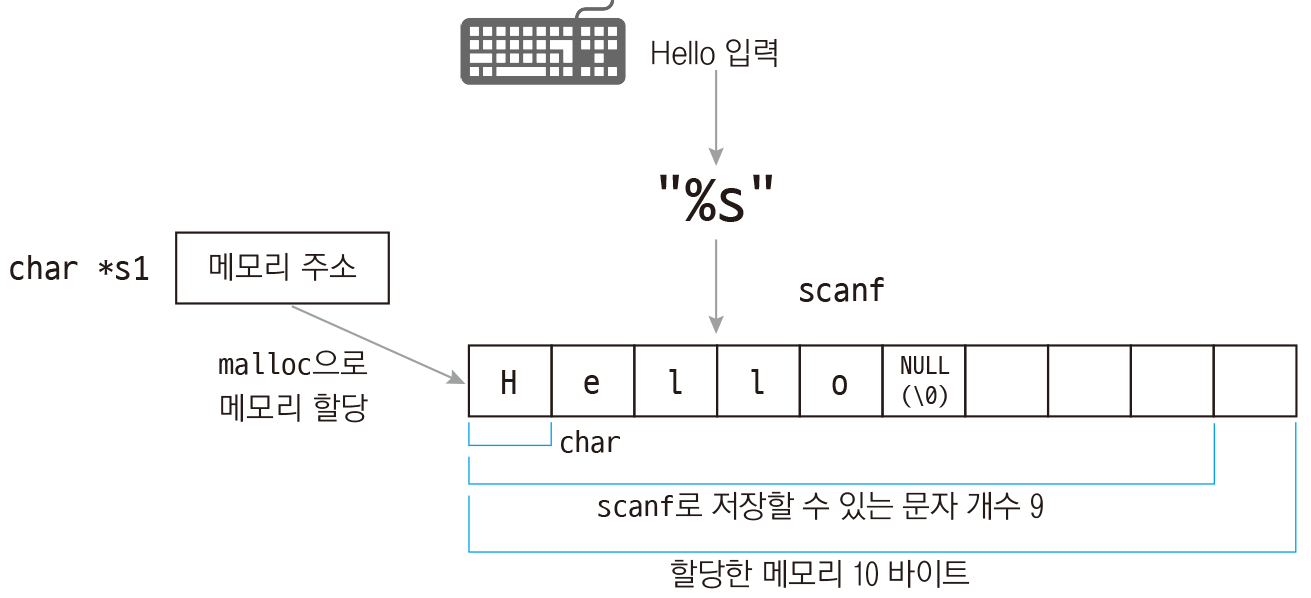

입력 값을 문자열 포인터에 저장하려면 문자열이 들어갈 공간을 따로 마련해야 됩니다. 따라서 다음과 같이 malloc 함수로 메모리를 할당한 뒤 문자열을 저장합니다.

- scanf("%s", 문자열포인터);

scanf_string_pointer_memory.c

#define _CRT_SECURE_NO_WARNINGS // scanf 보안 경고로 인한 컴파일 에러 방지 #include <stdio.h> #include <stdlib.h> // malloc, free 함수가 선언된 헤더 파일 int main() { char *s1 = malloc(sizeof(char) * 10); // char 10개 크기만큼 동적 메모리 할당 printf("문자열을 입력하세요: "); scanf("%s", s1); // 표준 입력을 받아서 메모리가 할당된 문자열 포인터에 저장 printf("%s\n", s1); // 문자열의 내용을 출력 free(s1); // 동적 메모리 해제 return 0; }

소스를 컴파일하여 실행한 뒤 Hello를 입력하고 엔터 키를 누르세요.

실행 결과

문자열을 입력하세요: Hello (입력) Hello

char *s1 = malloc(sizeof(char) * 10);처럼 char 10개 크기만큼 동적으로 메모리를 할당했습니다. 이렇게 하면 scanf 함수로 입력 값을 문자열 포인터 s1에 저장할 수 있습니다. 그리고 scanf를 사용할 때 s1은 포인터이므로 &를 붙이지 않고 그대로 넣습니다.

char *s1 = malloc(sizeof(char) * 10); // char 10개 크기만큼 동적 메모리 할당 printf("문자열을 입력하세요: "); scanf("%s", s1); // 포인터는 &를 붙이지 않고 그대로 넣음

문자열 사용이 끝났다면 반드시 free 함수로 동적 할당한 메모리를 해제합니다.

scanf에서 서식 지정자 %s로 문자열을 저장할 때 입력된 문자열에 공백이 있다면 문자열 포인터에는 공백 직전까지만 저장됩니다. 예를 들어 중간에 공백이 있는 Hello, world!를 입력하면 Hello,까지만 저장됩니다.

컴파일러나 운영체제에 따라서 배열이 선언된 메모리나 동적으로 할당한 메모리 뒷부분에 공간이 더 있을 수도 있습니다. 그래서 한 두 개까지는 더 입력할 수 있을 것입니다. 하지만 많은 문자열을 입력하면 다른 데이터가 있는 메모리 공간을 침범하게 되므로 에러가 발생합니다. 따라서 원칙적으로는 배열의 크기 - 1, 메모리 공간 - 1보다 긴 문자열은 입력받을 수 없습니다.

C 언어는 다른 메모리 공간을 침범하는 부분까지 책임을 져주지 않습니다. 그래서 모든 부분을 프로그래머가 제어해야 하죠. 배열이나 메모리 공간 1차이로 당장은 에러가 발생하지 않더라도 나중에 실무에서 복잡한 프로그램을 만들었을 때 언제 어디서 에러가 날 지 모릅니다(특히 이런 사소한 차이는 틀린 부분을 찾기가 정말 힘듭니다). C 언어로 프로그램을 작성할 때는 항상 입력 값과 크기 부분을 확인하는 습관을 들여야 합니다.

예전부터 입력 길이 문제로 인해 버퍼 오버플로우(buffer overflow) 공격, 스택 오버플로우(stack overflow) 공격을 이용한 해킹이 많았습니다. 실무에서는 보안을 위해 미리 입력 값을 검사하거나 입력 값의 길이를 제한하는 함수를 주로 사용합니다. 특히 Visual Studio에서는 scanf 대신 scanf_s, sprintf 대신 sprintf_s처럼 안전한(secure) 함수를 쓰라고 강제하고 있죠. 그래서 지금까지 소스 코드에 #define _CRT_SECURE_NO_WARNINGS를 넣어주지 않으면 컴파일 에러가 발생했던 것입니다.

scanf_s, sprintf_s 등의 함수는 C 언어 표준이 아니며 Visual Studio에서만 지원하고 리눅스, macOS에서는 지원하지 않습니다. 이 책에서는 C 언어 표준 함수만 사용하도록 하겠습니다.